Publication trimestrielle du Laboratoire

d'analyse et d'architecture des systèmes du CNRS

L’exploitation et le contrôle des réseaux électriques ont longtemps été centralisés. L’ouverture des marchés et l’émergence de nouvelles formes de production de l’énergie électrique amène des modes d’exploitation décentralisés, faisant intervenir des organisations multiples avec des systèmes d’information interconnectés, dont certains pourraient être ouverts sur le réseau Internet. Ces évolutions et ces interdépendances engendrent des vulnérabilités qui peuvent conduire, par accident ou par malveillance, à des défaillances dites en cascade ou en escalade qu’il est nécessaire de modéliser, comprendre et analyser pour pouvoir développer des mécanismes de protection efficaces.

Les résultats de CRUTIAL sont relatifs d’une part à la modélisation des défaillances consécutives aux interdépendances et l’évaluation de leurs conséquences, et d’autre part, au développement d’une architecture intégrant des mécanismes de contrôle d’accès et de tolérance aux fautes et aux intrusions, prenant en compte les interdépendances.

Concernant la modélisation, le LAAS a contribué essentiellement par l’établissement d’un modèle original permettant de représenter de façon unifiée l’influence des fautes accidentelles (défaillances du matériel, défauts résiduels du logiciel, interactions inappropriées) et des malveillances (attaques externes ou malversations internes) de l’infrastructure informationnelle, ainsi que les défaillances de l’infrastructure électrique. Ce modèle est basé sur l’hypothèse que les défaillances en cascade ayant pour origine des dysfonctionnements dans une infrastructure donnée, induisent des contraintes sur le fonctionnement de l’autre infrastructure (se traduisant par exemple par des dégradations des performances ou des

interventions inappropriées), entraînant ainsi des défaillances dites en escalade. Le modèle est constitué d’une machine à états décrivant de façon compacte le comportement des infrastructures et leurs interdépendances, machine à états explicitée par un réseau de Petri stochastique qui permet de mettre en évidence l’enchaînement des phénomènes conduisant à des défaillances en cascade et en escalade. Ce modèle unifié, qui est le premier à avoir été publié, a servi de base aux autres activités d’évaluation du projet. Il s’est avéré très utile pour une bonne compréhension des défaillances liées aux interdépendances, et il a aussi servi de base à la formalisation des interdépendances ainsi qu’à l’élaboration de modèles détaillés tenant compte des architectures internes des infrastructures.

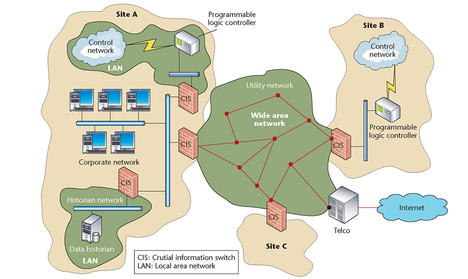

Dans l’architecture CRUTIAL, l’infrastructure informationnelle est vue comme un réseau informatique étendu (Wide Area Network, ou WAN) interconnectant plusieurs réseaux locaux (Local Area Network, ou LAN) par des CIS (CRUTIAL Information Switch) intégrés à des équipements physiques comme des routeurs, passerelles ou pare-feux, situés à la frontière entre le réseau local d’une organisation et le reste du monde. Ils intègrent deux mécanismes de protection principaux offrant : 1) la vérification des interactions entre organisations selon des contrats préétablis, et 2) la sécurité des communications entre CIS. Plusieurs versions du CIS ont été développées, correspondant à différents niveaux de tolérance aux intrusions, sélectionnés en fonction du niveau d’acceptabilité des risques et du coût dans l’environnement considéré.

Les principales contributions du LAAS à l’architecture CRUTIAL ont concerné la formulation et la mise en oeuvre de politiques de sécurité adaptées au contexte ouvert, hétérogène et multi-organisationnel, qui caractérise les infrastructures étudiées. Dans l’approche proposée, PolyOrBAC, (une extension de OrBAC, Organization Based Access Control), chaque organisation protège en toute indépendance ses propres biens, tout en étant tenue responsable de ses interactions avec les autres organisations participant à l’infrastructure. Pour cela, chaque organisation définit sa propre

politique de sécurité, et les interactions entre organisations utilisent des services Web, en conformité avec des contrats signés entre fournisseur et client de chaque service Web. Cette conformité est vérifiée en temps réel par des automates temporisés mis en oeuvre au sein des CIS. Un prototype a été développé pour valider ces principes sur un scénario applicatif mettant en jeu les opérateurs des centres de contrôle d’un réseau de transport d’électricité et de réseaux de distribution d’électricité dans un contexte critique nécessitant un délestage en urgence.