Protection de données personnelles

L'enjeu est de permettre l’utilisation d’applications et de services numériques tout en protégeant les données personnelles.

Les données personnelles ont longtemps été considérées comme le carburant de l’économie numérique, et ont été collectées dans le dos des individus. Grâce au règlement général pour la protection des données (RGPD), entré en vigueur en mai 2018, l’Europe s’est dotée d’une législation propre à d’une part protéger les individus, et d’autre part permettre aux acteurs de l’économie numérique de construire des services plus respectueux des données personnelles. C’est dans ce cadre que se situent nos travaux dans le domaine, et avec l’objectif de permettre l’utilisation d’applications et de services numériques, tout en protégeant les données personnelles.

Dans le cadre de la thèse de J. Barrier, nous nous sommes intéressés au mécanisme de retrait d’information privé (PIR pour Private Information Retrieval), qui permet à un utilisateur de récupérer un élément d’une base de données sans que personne, en particulier ni le serveur ni un intrus, ne puisse connaître l’élément auquel il a accédé. Le mécanisme que nous avons construit, et implémenté, a amélioré les performances de l’état de l’art de plusieurs ordres de grandeur. Pour ce faire, nous avons tout d’abord construit une bibliothèque de manipulation de polynômes dans un anneau, où les coefficients sont représentés modulo un entier et les polynômes modulo un polynôme, dénommé NFLlib pour NTT Fast Lattice Library. Cette bibliothèque est conçue afin d’optimiser les performances calculatoires des opérations arithmétiques effectuées entre polynômes : représentation valuée des polynômes, transformée de Fourier discrète et son inverse, théorème des restes chinois, etc.

Ensuite, nous avons utilisé les tout derniers développements dans la cryptographie basée sur les réseaux Euclidiens, en particulier des schémas de cryptographie homomorphe, qui se basent sur le problème Ring-Learning-with-errors, que nous avons implémentés sur NFLlib. Enfin, nous avons produit une bibliothèque dédiée à la construction de protocoles PIR, nommée XPIR, qui est construite sur NFLlib. Cette bibliothèque permet d’instancier un PIR et guide l’utilisateur dans le choix des nombreux paramètres cryptographiques liés aux différents protocoles. Les deux bibliothèques NFLlib et XPIR sont disponibles sur GitHub où elles recueillent un franc succès.

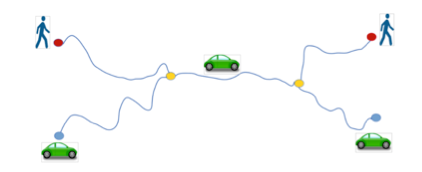

Le PIR est un mécanisme de protection de la vie privée parmi tant d’autres et les récents progrès de la cryptographie homomorphe permettent d’envisager la création de nombreux autres mécanismes. Dans la thèse de U. Aïvodji, nous avons cherché à construire de tels mécanismes afin de permettre la fourniture d’un service de covoiturage dynamique respectueux de la vie-privée, en particulier ne nécessitant pas que les données de localisation des utilisateurs ne fuitent. Les solutions proposées dans cette thèse combinent des algorithmes de calcul d’itinéraires multimodaux avec plusieurs techniques de protection de la vie privée telles que le chiffrement homomorphe, l’intersection sécurisée d’ensembles, le secret partagé, la comparaison sécurisée d’entiers. Elles garantissent des propriétés de protection de vie privée comprenant l’anonymat, la non-chainabilité et la minimisation des données. Les expérimentations conduites dans cette thèse indiquent que les contraintes de protection des données privées peuvent être prises en compte dans les services de covoiturage sans dégrader leurs performances.

Le problème du co-voiturage respectueux de la vie privée implique différents sous-problèmes : il faut tout d’abord appairer les participants de manière efficace, c’est-à-dire attribuer un passager à un véhicule sans induire un trop grand détour ni pour l’un, ni pour l’autre; il faut ensuite calculer pour chaque paire passager-véhicule des endroits de collecte et de dépose qui satisfassent au mieux les contraintes de déplacement de chacun. Résoudre ces problèmes de façon efficace et pertinente, tout en protégeant les données personnelles (y compris de localisation de chaque participant) était un challenge particulièrement intéressant. Ces travaux ont été menés en collaboration avec l’équipe ROC.