Détection d’intrusions basée sur des modèles

Nos travaux portent sur la détection d'intrusions dans des systèmes pour lesquels il n'existe pas de bases d'attaques : systèmes embarqués critiques et internet des objets. Dans ces cas, on ne peut pas détecter les intrusions par recherche de signatures d'attaques connues, et une approche basée sur les modèles est particulièrement pertinente.

La détection d'intrusions est généralement basée sur des données collectées par les journaux d'évènements du système observé pour détecter des signes correspondant à une attaque, soit par confrontation des observations avec un modèle de comportements légitimes soit par recherche de signatures d'attaques connues. Dans ce cadre, nous nous intéressons au développement de techniques de détection adaptées aux contraintes spécifiques de systèmes embarqués critiques (dans l’automobile et l’avionique) et de l’internet des objets. Le manque de connaissance sur les attaquants et l’absence de bases de signatures d’attaque dans ces contextes conduit à privilégier les approches à base de modèles.

Dans le cadre de la thèse de I. Studnia, nous nous sommes intéressés à la détection de trafic malveillant entre calculateurs embarqués, en particulier sur le bus CAN. Les contraintes du domaine de l’automobile imposent de ne pas modifier l’architecture des calculateurs, tout en permettant une simplicité de mise en œuvre à faible coût. L’avantage est de disposer des spécifications des calculateurs. A partir de ces spécifications, l’approche que nous avons développée permet de générer automatiquement un modèle de séquences de messages illégitimes susceptibles d’être observés sur le bus. Ce modèle utilisé comme référence par le détecteur est obtenu en se basant sur la théorie des langages. Ces travaux ont fait l’objet d’un dépôt d’un brevet[1]. I. Studnia a également obtenu un prix de l’innovation Renault en 2015.

Une autre approche visant la détection de comportements anormaux d’applications embarquées sur des plateformes avioniques modulaires est actuellement en cours d’exploration dans le cadre de la thèse de A. Damien. On se place dans l’hypothèse pessimiste où une application avionique critique peut être corrompue durant les phases d’intégration, d’exploitation ou de maintenance. Nous considérons le point de vue d’un intégrateur de systèmes qui ne dispose pas des spécifications des applications mais qui est garant de la sécurité du système. L'approche proposée est de construire, durant la phase de test d'intégration, un modèle de comportement des différentes fonctions et d'embarquer ce modèle directement dans le système pour mener la détection en vol[2]. Des techniques d’apprentissage (machine learning) sont explorées pour définir expérimentalement des indicateurs au niveau des couches matérielles caractérisant le domaine de sécurité de ces applications et détecter toute déviation anormale en opération. Des techniques d’injection d’attaque sont aussi en cours de développement pour valider l’efficacité de la solution.

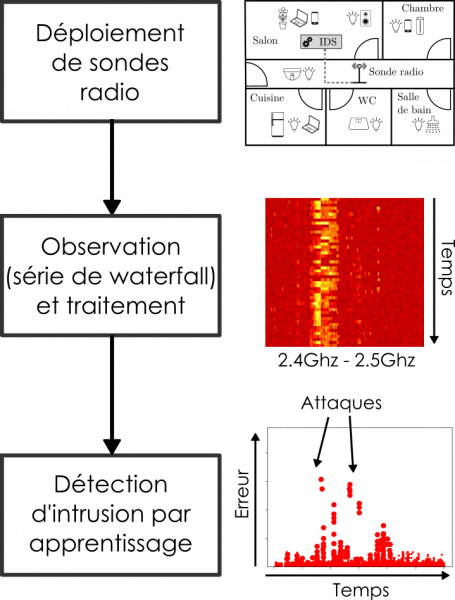

Dans un contexte moins critique, la thèse de J. Roux s'intéresse à la détection des intrusions dans un environnement connecté. Les objets connectés sont répandus, mobiles, hétérogènes et ils utilisent des connections pair-à-pair parfois dédiées et difficiles à contrôler, aussi bien dans une entreprise que dans un domicile. Or, ils représentent une cible d'attaque intéressante, en raison des méthodes de développement moins rigoureuses utilisées pour leur conception et leur implémentation. Les approches habituelles basées sur une passerelle centralisée ciblant des protocoles usuels ne sont pas adaptées à ce type d’environnement (par exemple on ne connaît pas nécessairement les protocoles utilisés par tous les objets). La solution que nous avons proposée ne nécessite pas une connaissance de la spécification des protocoles utilisés. Elle est basée sur l'observation des activités radio au niveau des couches physiques permettant de couvrir un large spectre des communications (incluant les échanges pair-à-pair). La détection est basée sur des algorithmes d'apprentissage. Pour valider l’efficacité de notre approche nous avons déployé notre solution dans un environnement réel et nous avons mené des campagnes d’attaque[3].

[1] Studnia I., Y. Laarouchi (1), Alata E., Kaâniche M., Nicomette N., Système de détection d’intrusion dans les réseaux véhiculaires

Numéro et date de dépôt du brevet : PCT/FR2015052681 - 2015-10. N° et date de priorité : FR1459640 - 2014-10-08

[2] Damien A., Fumey M., Alata E., Kaâniche M., Nicomette V., Anomaly-based Intrusion Detection for an Avionic Embedded System

Aerospace Systems and Technology Conference (ASTC 2018), 2018

[3] Roux J., Alata E., Auriol G., Kaâniche M., Nicomette V., Cayre R., RadIoT: Radio Communications Intrusion Detection for IoT - A protocol Independent Approach, The 17th IEEE Int. Symp. on Network Computing and Applications (NCA 2018), 01-03 Novembre 2018, Boston,