Analyses de vulnérabilité et évaluation de sécurité

Ces travaux développent des méthodes expérimentales pour découvrir les vulnérabilités, et évaluer l’efficacité de mécanismes de protection contre les attaques.

Le développement de méthodes expérimentales, rigoureuses et automatisées, permettant l’identification de vulnérabilités susceptibles d’être exploitées par des attaquants, et l’analyse de l’efficacité de mécanismes de protection (pare feu, systèmes de détection d’intrusion, etc.) sont un enjeu important, notamment dans le cas de nouvelles infrastructures virtualisées et de l’internet des objets.

Dans le cadre de la thèse de T. Probst et du projet investissement d’avenir SVC, nous avons étudié le cas des infrastructures virtualisées dans des clouds avec comme objectif d’automatiser l’analyse et l’évaluation des mécanismes de sécurité réseau déployés dans ces infrastructures. Ces travaux se sont concrétisés par la définition et la mise en œuvre d’une méthode originale structurée en trois phases, tirant profit des bénéfices du cloud pour automatiser le processus d’audit de bout en bout :

- Clonage de l’infrastructure virtuelle en opération du client dont on souhaite évaluer la sécurité.

- Identification, par des analyses statiques et dynamiques, des accessibilités entre les machines virtuelles et détection d’incohérences éventuelles dans la configuration de ces mécanismes[1].

- Génération automatisée de campagnes d’attaque pour l’évaluation des systèmes de détection d’intrusion réseau, utilisant les accessibilités identifiées[2].

Un prototype sur une plateforme Vmware a été développé et a permis de valider notre méthode.

Dans le cadre de la thèse de Y. Bachy, nous nous sommes intéressés à l’analyse de vulnérabilités d’équipements grand public connectés à l’Internet qui n'ont généralement pas été conçus avec le souci de garantir la sécurité informatique. Nos travaux se sont concrétisés par le développement d’une méthode globale, générique, combinant des analyses de risques et des techniques expérimentales, permettant d’effectuer une analyse de vulnérabilités de ces équipements et de proposer des contre-mesures de protection. Deux cas d’étude ont été considérés : les “box” ADSL[3] et les téléviseurs connectés[4], en considérant un panel de produits issus de différents fournisseurs.

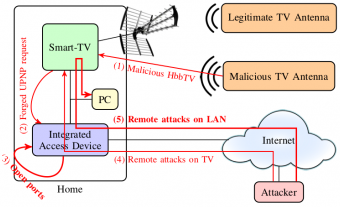

Deux cas d’étude ont été considérés : les “box” ADSL et les téléviseurs connectés, en considérant un panel de produits issus de différents fournisseurs. Dans les deux cas, nous avons mis l’accent sur l’analyse de la sécurité des réseaux d’accès de ces équipements et des protocoles associés (boucle locale pour les Box ADSL, protocole HbbTV pour les téléviseurs), qui constituent des cibles intéressantes pour les attaquants (Figure 8). Nous avons pu identifier plusieurs failles de sécurité et démontrer techniquement que ces équipements vulnérables sont susceptibles d’affecter la sécurité d’autres systèmes en interaction avec ces équipements, par exemple dans nos domiciles contenant de plus en plus d’objets connectés.

[1] Probst T., Alata E., Kaâniche M., Nicomette V., An Approach for the AUtomated Analysis of Network Access Controls in Cloud Computing Infrastructures, 8th Int. Conference on Network and System Security (NSS 2014), 15-17 Octobre 2014, Xi’an (Chine), 2014

[2] Probst T., Alata E., Kaâniche M., Nicomette V. Automated Evaluation of NIDS in Cloud Computing Virtual Infrastructures. 11th European Dependable Computing Conference (EDCC 2015), 2015

[3] Bachy Y., Nicomette V., E. Alata, Kaâniche M., J.-C. Courrèges. Security of ISP Access Networks: practical experiments. 11th European Dependable Computing Conference (EDCC 2015), 7-11 Septembre 2015

[4] Bachy Y., Basse F., Nicomette V., Alata E., Kaâniche M.,Courrèges J.-C., Lukjanenko P., Smart-TV Security Analysis: practical experiments. 45th IEEE/IFIP International Conference on Dependable Systems and Networks (DSN-2015),Juin 2015, Rio de Janeiro (Brésil)