Publication trimestrielle du Laboratoire

d'analyse et d'architecture des systèmes du CNRS

Smart office où circulent des données industrielles ou commerciales, smart home où transitent toutes sortes de données relevant de la vie privée et même de l’intimité, qu’elles résultent d’une hospitalisation à domicile, de l’appartenance à des communautés virtuelles familiales, ludiques, politiques ou religieuses ou bientôt même du compteur électrique dit « intelligent », gestion de l’espace public, des transports, de la sécurité civile… Les systèmes embarqués autonomes mobiles ont envahi l’espace public, professionnel, domestique et personnel. Ils peuvent rendre des services essentiels mais traitent des données sensibles et en menacent la sécurité et la vie privée, en particulier par la collecte de données de localisation de personnes.

Sur le marché en plein boum d’applications apparemment attractives, il est souvent fait peu de cas de la sécurité, de la protection de la vie privée et de risques liés à d’éventuelles attaques ou malveillances. La sensibilité des données traitées fait pourtant de ces systèmes des cibles attrayantes pour l’espionnage industriel, la fraude ou l’extorsion de fonds, la collecte et l’utilisation abusive de données personnelles (marketing agressif, chantage, diffamation ou médisance, etc.), voire des actes criminels ou terroristes. Le problème de ces systèmes bon marché pour les traitements et les communications vient aussi bien d’une protection insuffisante que du nombre d’attaquants potentiels, souvent peu qualifiés, rejouant des « exploits » disponibles sur Internet.

De nombreux projets scientifiques traitent déjà de ces problèmes et couvrent un large spectre allant de l’Internet mondial aux réseaux de capteurs, sans toutefois traiter d’une classe d’application particulière. On cherche par exemple à protéger les infrastructures de communication et les systèmes d’information contre les cyber-attaques ; à mettre en place une infrastructure mobile de secours en cas de mauvais fonctionnement d’un réseau, quel que soit son type et sa portée ; on cible la sécurité des réseaux de capteurs et radios ; on propose un mode de gestion sécurisé de données personnelles ou partagées ou on se focalise sur la protection des données médicales et génétiques dans le contexte de la protection des dossiers médicaux et de l’anonymat des données épidémiologiques. Il existe cependant peu de projets portant sur la sécurité et la protection de la vie privée dans des réseaux aux usages spécifiques et géographiquement réduits. C’est dans cet esprit que vont être conduites deux premières expérimentations dans le cadre du projet Adream.

Vulnérabilités d'équipements grand public

Nombre d’équipements grand public sont connectés au réseau Internet : modems, « Box », lecteurs DVD, nouveaux téléviseurs, systèmes d'alarme, de chauffage. Ils n'ont généralement pas été conçus dans un souci de sécurité ni du respect de la vie privée. Il est facile d’y trouver des vulnérabilités à divers types d'attaque. Si les possesseurs de téléviseurs peuvent tenter d'accéder gratuitement à des programmes payants, ils risquent aussi d’être la cible d'attaques de leurs équipements et de vol d’informations privées. C’est ce type de vulnérabilité des matériels interconnectant le domicile au réseau Internet qui va être analysé par une première expérimentation dans le cadre du projet Adream. Toutes les sources de risques seront analysées. Côté logiciel, les programmes binaires ou le code source s’il est disponible. Viendra l’analyse des composants matériels et des couches logicielles les plus basses qui les pilotent, puis celle des communications entrantes et sortantes pour identifier les vulnérabilités dans les protocoles de communication. Enfin, des tests de pénétration seront réalisés.

Une seconde expérimentation devrait porter sur d'autres types de matériel à l’impact crucial sur la sécurité et la protection de la vie privée. L'hospitalisation à domicile, qui se développe, est en effet assortie de dispositifs, notamment des capteurs, destinés à informer, par le biais de l’Internet, le personnel médical de l’état de son patient. L’étude des vulnérabilités de ce type d'équipements adoptera la même démarche que dans la première expérimentation. Elle se fera grâce à une plateforme constituée d’un réseau local interconnectant les équipements grand public analysés et de machines simulant des serveurs en interaction avec eux. La plateforme permettra d’identifier des vulnérabilités dans l’équipement et lors des échanges de données. On pourra aussi voir si les vulnérabilités de l’équipement rendent possibles l’attaque des serveurs par des opérations a priori interdites, déguisements ou abus de privilèges. Pour se rapprocher d’une situation typique et de ces vulnérabilités particulières, les tests utiliseront une connexion de type ADSL.

"Les objets communicants vont être capables de se géolocaliser par le biais de diverses technologies : GPS, WiFi, caméras infrarouge. Ces informations certes utiles peuvent aussi être la cible de différents types d’attaques contre la vie privée"

« Geo-Privacy »

Les objets communicants prenant part au projet Adream vont, dans leur grande majorité, être capables de se géolocaliser, en intérieur comme en extérieur, par le biais de diverses technologies : GPS, WiFi, caméras infrarouge. Ces informations sont certes utiles à l’émergence de services géolocalisés mais peuvent aussi être la cible de différents types d’attaques contre la vie privée : identification de points d’intérêts, lieux associés au domicile, au travail, aux loisirs..., prédiction des déplacements, association de pseudonymes dans différentes bases de données et désanonymisation, découverte des relations sociales, etc.

© Marc-Olivier Killijian/LAAS-CNRS

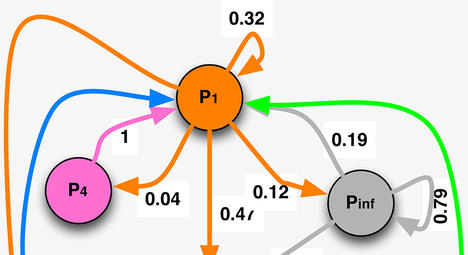

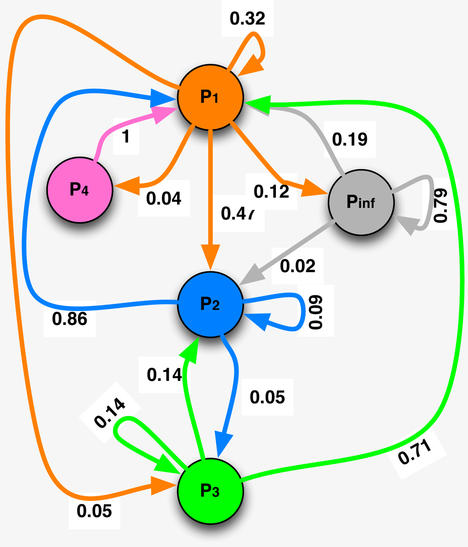

Le LAAS a déjà mené des expérimentations dans ce contexte. La première, dans le cadre du projet LAAS ARUM, consistait à collecter des traces de mobilité et de connectivité WiFi et Bluetooth, associées à des smartphones distribués à différents utilisateurs du laboratoire. Ces traces ont été, dans un premier temps, collectées et stockées localement sur le téléphone avant d’être transférées sur une base de données multisources. L’accès à des données issues d’autres expérimentations du même type : le suivi de déplacements de taxis de San Francisco (source CRAWDAD), le suivi de déplacements d’employés de Microsoft Research China (source GeoLife), et le suivi d’une population de Suisses (étude Nokia-EPFL) a offert un complément pour étudier les risques de violation de la vie privée par la localisation et les moyens de protection des données par « sanitization » (ou assainissement). Également financée dans le cadre du projet ARUM, une thèse étudie les différents aspects de la protection de la geo-privacy. Un des premiers travaux menés a conduit au développement de GEPETO (GEoPrivacy Evaluation TOolkit), un outil qui permet de visualiser, d’enrichir ou d’assainir les données, mesurer l’utilité (la quantité d’information « utile ») d’un ensemble de données géolocaliséesplus ou moins assainies, etc.

© Yves Deswarte/LAAS-CNRS

Dans le cadre d’Adream, la capture de traces de mobilité sera étendue aux objets et utilisateurs du bâtiment dédié. Ils seront équipés de systèmes leur permettant de se localiser indoor/outdoor et de communiquer entre eux, ainsi que de moyens de stockage et de traitement des données. Ceci permettra d’étudier la mobilité de ces objets, afin de conduire à l’émergence de géo-primitives[1] de communications respectueuses de la vie privée, qui elles-mêmes permettront la mise en place de géo-services (LBS) coopératifs qui protègent la vie privée par une approche architecturale, algorithmique et cryptologique.

[1] Ensemble des services servant aux échanges de données entre applications qui utilisent explicitement le contexte géographique dans leur fonctionnement.